日本への観光客の増加や、2020年に開催される東京オリンピック・パラリンピックに合わせて、全国で公衆Wi-Fiサービスが広がっています。最近は首都圏ではJR東日本や東京メトロ・都営地下鉄でサービスが開始されました。無料で誰もがインターネットに接続できる公衆Wi-Fiサービスですが、広がりと共にセキュリティに関する話題も目にするようになりました。

読売新聞の記事では「公衆Wi-Fiのセキュリティー上の問題点」として、以下の4点を挙げています。

- Wi-Fiのパスワードなし=暗号化なしでは盗聴される

- 暗号化ありでも、パスワードが公開されているため盗聴の危険性あり

- 読み取られる危険性の低い暗号化もあるが、訪日外国人の利用は難しい

- なりすましアクセスポイントの問題(中間者攻撃)

いずれもサービスを使用するユーザが抱えるリスクですが、改めて攻撃の構成を図にして公衆Wi-Fiサービスのセキュリティについて整理してみました。

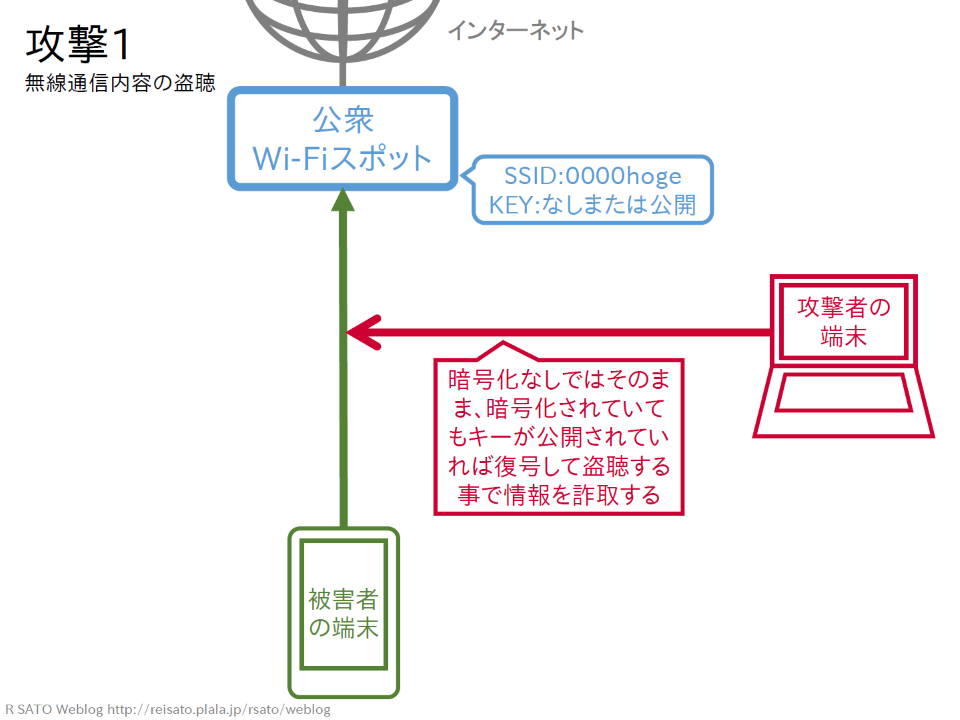

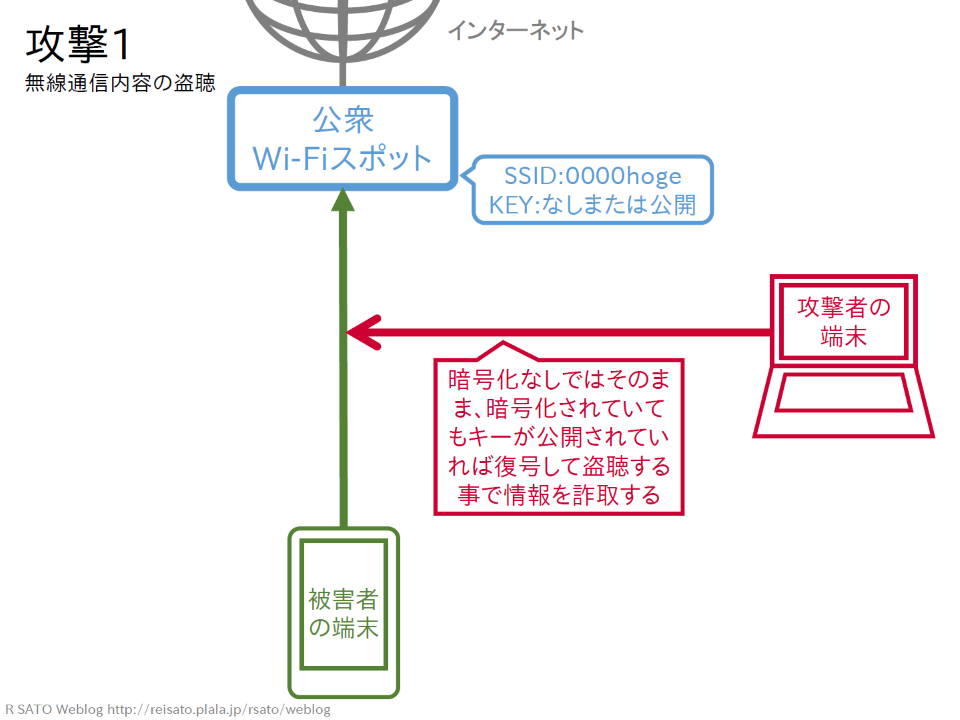

攻撃1:通信内容の盗聴

無料の公衆Wi-Fiサービスのほとんどは暗号化がされていませんので、HTTP等の非暗号化通信は容易に盗聴されてしまいます。また、暗号化されているアクセスポイントについてもパスワードが公開されているので、取得した通信内容によっては復号が可能です。

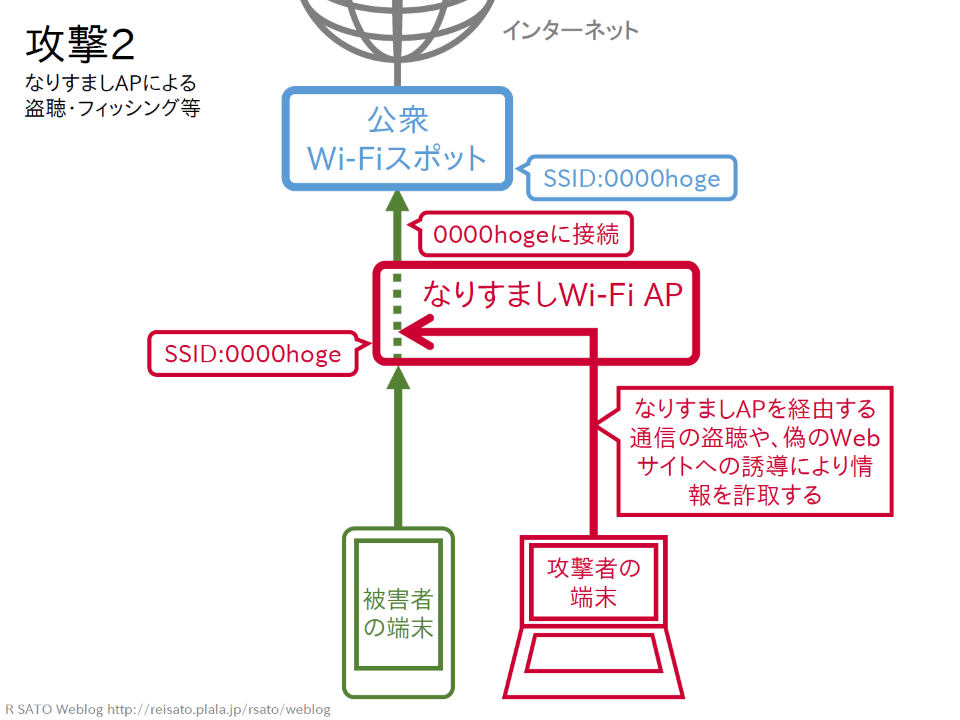

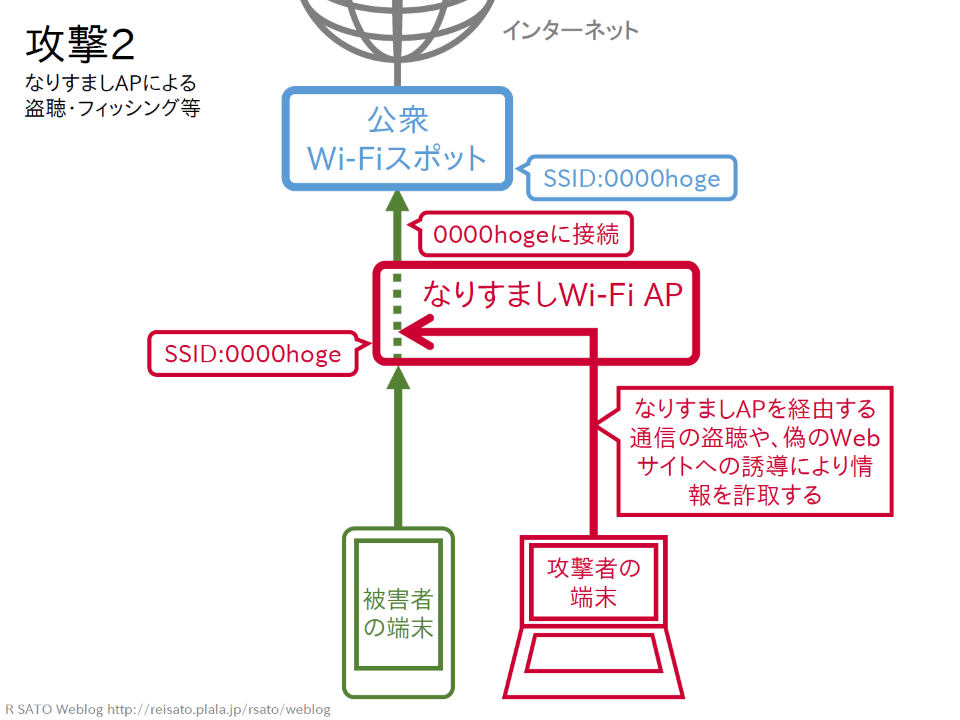

攻撃2:なりすましアクセスポイントによる通信先のなりすまし(盗聴、フィッシング等)

攻撃者はなりすましたアクセスポイントを用意する事で、通信内容の盗聴や、正規の通信先になりすましたフィッシング等を行う事ができます。認証情報を入力するサービスになりすました場合には、偽の認証ページを用意する事でその情報も盗む事ができます。

認証について

もう1つの攻撃を考える前に、認証について考えてみます。

無料・有料問わず、公衆Wi-Fiサービスに接続してインターネットを利用する際に、ほとんどの場合において何らかの認証を行います。日本語で「認証を行う」という表現には、セキュリティ的には複数の段階に分けられます。

- 識別(Identification)

- Wi-Fiスポットへ接続してきた端末を(他の端末と)識別する

- 識別の方法は端末のMACアドレスなど

- 認証(Authentication)

- 接続してきた端末を使用しているユーザがとあるユーザであることを認証する

- 認証にはユーザー情報(事前に定めたID/メールアドレスとパスワード、またはメールアドレスのみ)などを用いる

- 認可(Authorization)

- 当該のユーザの契約情報などを確認し、インターネットへの接続を許可する

- 認可情報の確認はWi-Fi接続サービスの契約情報など

さらにシステムの後ろ側にはユーザの行動を監視する説明責任(accountability)や監査(audit)などなどありますが、主にユーザが関係するところは上記3つでしょう。

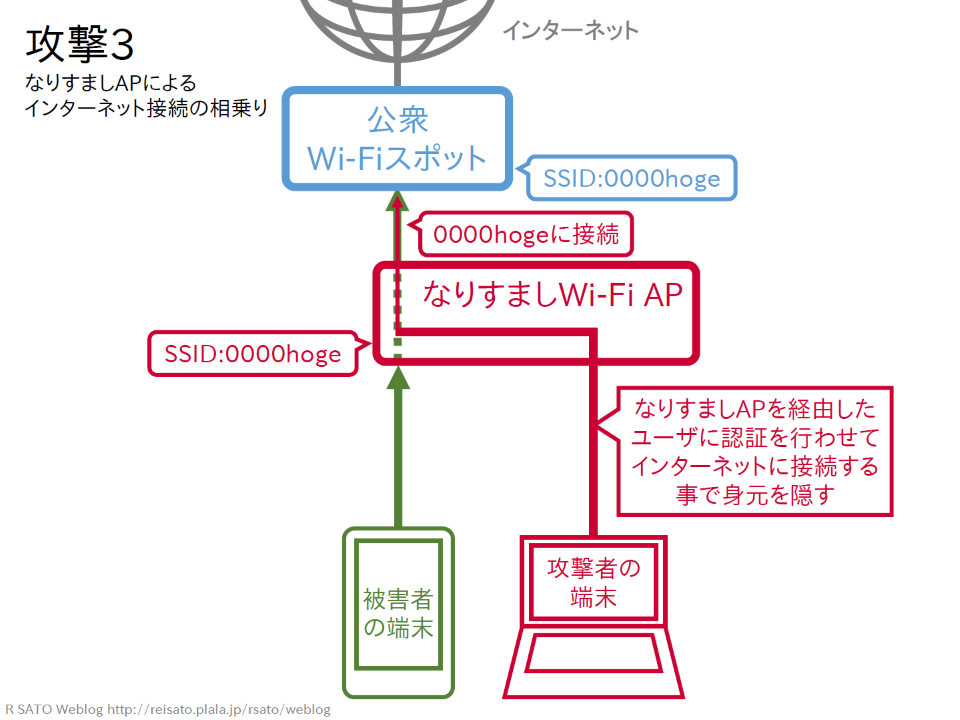

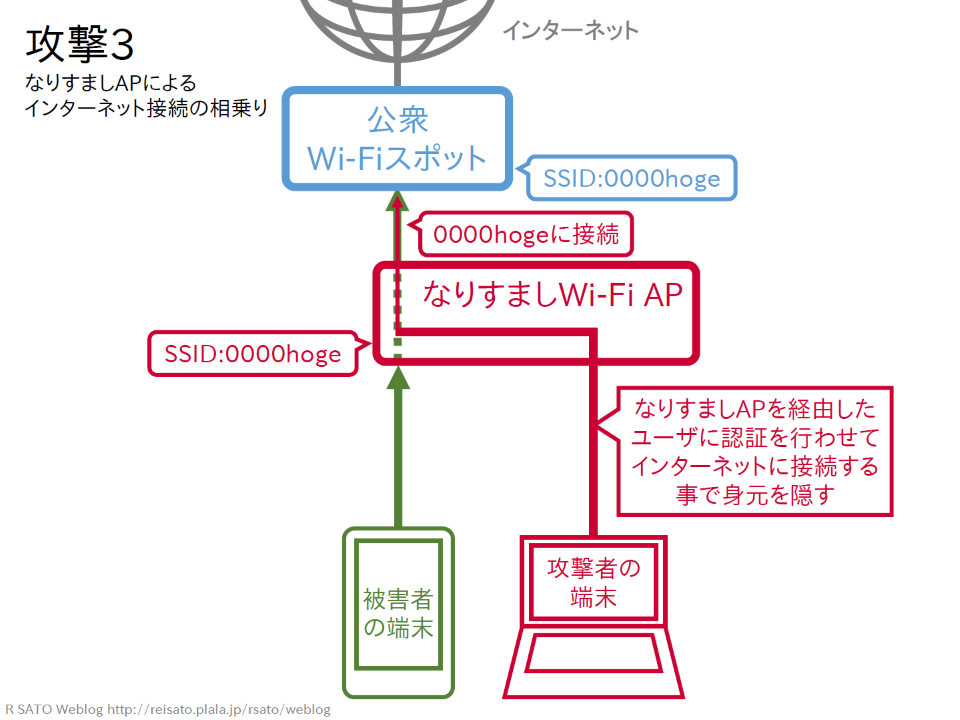

攻撃3:なりすましアクセスポイントによる接続の相乗り

多くの記事では、先に挙げた2つの公衆Wi-Fiサービスを利用するユーザへの直接の攻撃をリスクとして挙げていますが、なりすましアクセスポイントを用いて接続の相乗りも行えてしまう事もリスクであると考えています。なりすましアクセスポイントを正規のアクセスポイントにつないでおき、誰かがなりすましアクセスポイントを経由して公衆Wi-Fiサービスの認証を行う事で、攻撃者を含むなりすましアクセスポイントに接続したユーザ全てが認証したユーザとしてインターネットへ接続できます。

攻撃3を行う環境を考える

機材

国内で手に入る物では、例えばNEC Aterm W300PやW500Pが条件を満たします。「ホテルでWi-Fi」系の製品でLANとWAN両方を無線LANにできるものです。

NEC (2013-11-07)

売り上げランキング: 2,135

NEC (2013-11-07)

売り上げランキング: 8,604

NEC (2014-02-20)

売り上げランキング: 9,873

NEC (2014-02-20)

売り上げランキング: 21,423

コンセントから電源が取れない場合はモバイルバッテリーで供給する方法が考えられます。

W300P/W500Pは公衆Wi-Fiサービスを利用する際に活用しています。ドコモでスマートフォンを使っている人であればdocomo Wi-Fi永年無料キャンペーンが適用されるので、追加料金なしでPCやWi-Fiタブレットでもdocomo Wi-Fiを利用できます。便利なので正しく使う方にはおすすめです:-)

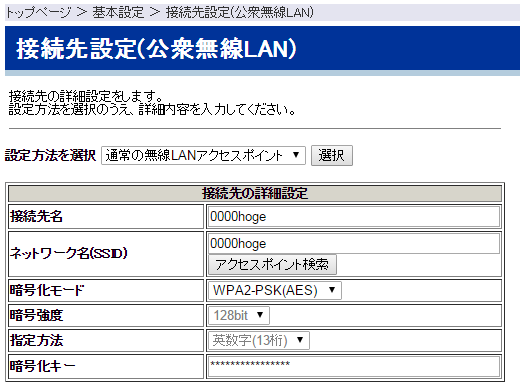

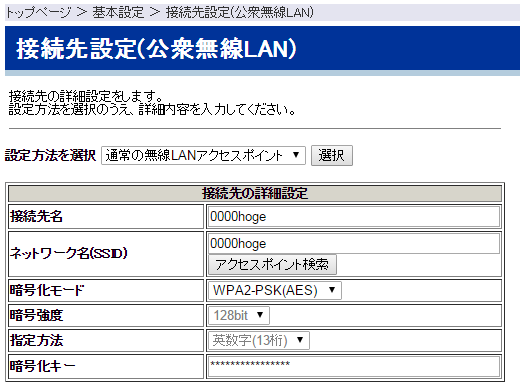

モバイルルータの設定

モバイルルータの接続先をなりすまし対象の公衆Wi-Fiサービスにして、自身のアクセスポイント情報をなりすまし対象の公衆Wi-Fiサービスと同じにします。例えばW300Pの場合、「Wi-Fi詳細設定」と「接続先設定(公衆無線LAN)」の設定を、なりすます対象のWi-Fiと同じSSIDとキーにします。これで準備完了です。再起動してWAN接続のLEDが点灯する事を確認します。

この状態で1台の端末をモバイルルータにつなぎ、公衆Wi-Fiサービスの認証を行います。認証ページは本物ですので、HTTPページであったとしてもSSLサーバ証明書の検証が問題なく行われます。認証が完了してインターネットにつながるようになれば、モバイルルータにつながった他の端末も認証なしにインターネットに接続できます。

この攻撃では攻撃者に対する識別(W300P/W500PではできませんがMACアドレス偽装可能な機材の場合は?)・認証・認可が行われなくなりますので、匿名性の高いサイバー攻撃「元」としての悪用を想定した対策を行うべきです。ここ重要かつ急務だと考えています。例えばどこかのサーバをクラックした場合、相乗りされたユーザーが行った事になってしまいます。

なりすましアクセスポイントへの対策

サービス利用者がなりすましアクセスポイントを経由したインターネット接続を行わないようにする方法があります。例えば、docomo Wi-Fiでは「自動ログイン機能」と呼ばれているものです。

この機能はAndroidスマートフォン向けアプリ「docomo Wi-Fiかんたん接続」で利用可能です。仕組みはIEEE 802.1Xを用いて接続したアクセスポイントが正規のものであるかを検証しています。さらに手動でアクセスポイントへの接続とログインページでの認証を行わずに接続できるので、事前に情報を設定しておけば安全で簡単に公衆Wi-Fiサービスを利用できる事もあり便利です。また、多くの無料公衆Wi-Fiサービスに対応した「Japan Connected-free Wi-Fi」もあります。iOSやWindows、Mac OS Xは標準でIEEE 802.1Xを利用できるので追加のアプリなしに設定ができます。

上記のアプリで接続に失敗すると、例えばこういうエラーが出ます。これが出たら何かがおかしいと思って今すぐその場所から離れ、なりすましアクセスポイントにつながらないようにする事をおすすめします。

サービス提供者はIEEE 802.1Xでの接続を推奨するよう、通常のアクセスポイントで認証を行おうとしているユーザへ案内すると共に、利用者の把握ができるようにサービス提供形態を変更するべきです。

「アプリでつなぐ」「IEEE 802.1X」をキーワードに

という事で公衆Wi-Fiサービスを安全に使用する方法として「アプリでつなぐ」「IEEE 802.1X」をキーワードとして提案して終わりにします。(何か続きがあるかも)

追記

W300PとW500Pは接続先と自身のSSIDを同じにできるので、家でも小型の中継器として使えますね。

また、利用したことのある方はわかるでしょうが、JR東日本と東京メトロ、都営地下鉄の公衆Wi-Fiサービスは接続のためにメールアドレスを入れるだけでインターネットにつながります。入力したメールアドレス宛にパスコードが送られてくる等の認証は行われませんので、セキュリティ的には識別のみしか行われていないと考えるべきでしょう。

コメントする