500pxユーザにSecurity issue [Action required]

という件名のメールが届いていました。以下は一次情報から要所を日本語にしたものです。

フォトグラファー向けSNSである500pxで、2月8日にユーザデータへの不正なアクセスが確認されました。不正なアクセスは2018年7月5日頃に行われ、同日2018年7月5日以前からユーザだった場合には影響を受けます。500pxではアカウントのパスワードをリセットするために、すべてのユーザへ通知を送信しています。

影響を受けるデータは以下の通りです。

- 姓名

- ユーザー名

- ログインに使用するメールアドレス

- パスワードのハッシュ(MD5と表記があるがソルト付きかは不明)

- 生年月日

- 国、州/県、市

- 性別

SNSアカウント(Facebook、Google)でログインしているユーザは、サーバ上にはパスワードの代わりにセッショントークンが保存されていますが、有効期限が切れると新しいトークンのためにSNSアカウントでログインを求められます。

その他のデータは影響を受けておらず、クレジットカード情報も500pxのサーバーには保存されていないため本件の影響は受けません。また、現時点ではユーザアカウントへの不正アクセスの兆候もありません。

一次情報:Security Issue February 2019: FAQ

はじめに

日本時間2018年2月7日に、私の買い物専用のメールアドレスの1つへ、不審なメールが届いている事を確認しています。本文には本名も含まれています。得られた情報から全体の流れが推測できましたのでまとめました(会社名やショップ名等敬称略ですのでご了承ください)。

注意:本記事の情報は得られた情報から推測したものであり、未確定の情報が含まれています。情報の伝達や拡散、問い合わせの際にはその点に注意した上で行ってください。新しい情報がわかり次第、適宜記事を更新します。

2018/2/7 23:25 追記あり

2018/2/8 0:48 追記・訂正あり

HTMLを勉強する際に最初に覚えるものの1つにa要素(タグ)があります。HTMLのアイデンティティと言っても過言ではない、ハイパーリンクを実現する大事な要素です。

href属性に設定されたリンク先のURLをどのウィンドウ等に表示するかを決めるtarget属性というものがあります。任意の値を設定してウィンドウに名前を付ける事で、複数のa要素から同じウィンドウへリンク先URLを表示する事もできますし、常に新しいウィンドウを開く_blankのような、あらかじめ挙動が設定されている値もあります。

target="_blank" のセキュリティリスク

リンクの開き方を決定するtarget要素ですが、この挙動を利用してリンク先からリンク元のウィンドウを操作できるというセキュリティリスクが公開されています。

なお、リンク先では脆弱性(vulnerability)となっていますが、脆弱性の定義や見方によっては微妙なところです。個人的にはリンク元Webサイトの機密性/完全性/可用性を損なわないため、HTML/JavaScript/DOMの仕様上のセキュリティリスクであると認識しています。

CMSの脆弱性の統計を取りはじめてみたので資料にしました。もっと深く調べてみたいので続く予定です。

スライド中の「CMS四天王」のチョイスは徳丸さんのものをいただきました:-D

昨年10月にKickstarterでスタートした、Torでの通信が可能になるルータ「Anonabox」は開始直後に目標額を大幅に上回った事でも注目されましたが、事前に生産された製品を使用している等の理由からKickstarterよりキャンペーンが停止されました。

その後にIndiegogoで再開し、最終的に目標額の409%に達したようです。

Kickstarterのページ「anonabox : a Tor hardware router (Suspended)」より

この製品の写真を見て、秋葉原で見た記憶があるのでちょっと調べたら販売されている事を確認しました。もしかして、これを使えばAnonaboxと同じ物を自作できるのでは?

先に書いた通り、攻撃3は市販されているモバイルWi-Fiルータで条件の合うものがあれば行える事がわかりましたが、攻撃2はどうでしょうという話です。

日本への観光客の増加や、2020年に開催される東京オリンピック・パラリンピックに合わせて、全国で公衆Wi-Fiサービスが広がっています。最近は首都圏ではJR東日本や東京メトロ・都営地下鉄でサービスが開始されました。無料で誰もがインターネットに接続できる公衆Wi-Fiサービスですが、広がりと共にセキュリティに関する話題も目にするようになりました。

読売新聞の記事では「公衆Wi-Fiのセキュリティー上の問題点」として、以下の4点を挙げています。

- Wi-Fiのパスワードなし=暗号化なしでは盗聴される

- 暗号化ありでも、パスワードが公開されているため盗聴の危険性あり

- 読み取られる危険性の低い暗号化もあるが、訪日外国人の利用は難しい

- なりすましアクセスポイントの問題(中間者攻撃)

いずれもサービスを使用するユーザが抱えるリスクですが、改めて攻撃の構成を図にして公衆Wi-Fiサービスのセキュリティについて整理してみました。

はてなブックマークを見てたら人気エントリでこの話題が流れてきました。

パッと見てセキュリティ的に良くない点があるため、簡単に整理します。

昨日にいい感じのExcel方眼紙を見つけてしまい、実際に見てみようと思ってググったのがはじまりでした。

上記ツイートのExcelブックは、学生の留学を支援する官民協働の制度である、トビタテ!留学JAPAN日本代表プログラムの留学願書です。Webサイトからダウンロードして開いてみたところ、ものすごい方眼紙っぷりにPCではなく私が固まりました。

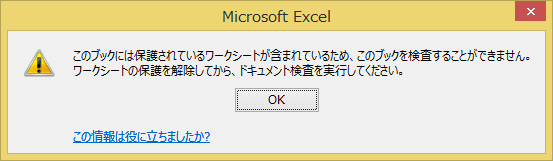

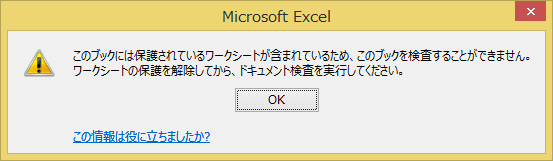

そういえば、お役所のExcelシートから内部の情報が漏えいした事例があったなぁ(実践ワークシート協会)とセキュリティ的な頭に切り替えて、まずはExcelのドキュメント検査機能を使おうとしたのですが、そっけないダイアログが表示されました。

BadUSBが話題だったのでちょいと書いてみましたよ。ちなみにUSBメモリをいくつか入手してPoCを試してみましたがうまくいきませんでした…。

積んでしまっていたブログネタの消化ですのでパパッと書いてしまいます。

PGP、使ってますか?

皆さんはPGPを使っていますか?メール等のメッセージを暗号化したり、ファイルに署名ができたりするソフトウェアです。IPAへのセキュリティに関する届出・相談で用いたりします。PKIのようなお堅い仕組みがなくても利用できるので、手軽にセキュリティを高めることができます。

Enigmailの脆弱性

Mozilla ThunderbirdでPGPをシームレスに使用できるアドオンがEnigmailです。今年、これに脆弱性(CVE-2014-5369)が発見されました。メールを暗号化したときにBCCの受信者へは平文を送ってしまい、BCC受信者の通信内容盗聴等によってメッセージの内容が漏えいするというものです。ご利用の方はアップデートを。

この脆弱性は現在の最新バージョンである1.7.2で修正され、BCC受信者にもメッセージが暗号化されて届くようになりました。しかし、これで問題が解消したわけではないと考えています。

JR秋葉原駅の電気街口を出て右側、総武線に沿って電気街の方へ向かう途中に、街頭の周りに太く広告が付けられています。「アキバWi-Fiシリンダー」と呼ばれる、広告付きの公衆Wi-Fiスポットです。

写真は2014年6月時点のもので、実際に試したのもこの時で少し日が経ってしまいましたが、どのようにつながるかをご紹介します。あと利用規約とプライバシーポリシーも(笑)

トラックワードとは、ブログ内にコードとJavaScriptを置くと、検索ワードなどのアクセス解析が行えるサービスです。2013年にサービス終了の予定でしたが、運営会社を変えてサービスを継続していたようです。私のブログも登録しっ放しで、テンプレートを変えた際にページに埋め込むコードの設定をしていなかったため、放置していました。

そんなトラックワードから突然一通のメールが届きました。メルマガとかサービスに関するお知らせかな?と思ったら想像の斜め上(下?)を行っていたのでご紹介します。

去る6月11日から14日まで、ネットワーク技術のイベントであるInterop Tokyo 2014が開催されていました。

行く予定だったのですが、仕事の都合上行けませんでした。ITニュースサイトでトピックをチェックしています。

さてここで問題です。各社の出展状況がチェックできるInterop公式アプリはどちらでしょうか?

タイトルは半分ネタですw

今年もIPA(独立行政法人情報処理推進機構)主催のIT人材育成イベントであるセキュリティ・キャンプ全国大会2014が開催されます。

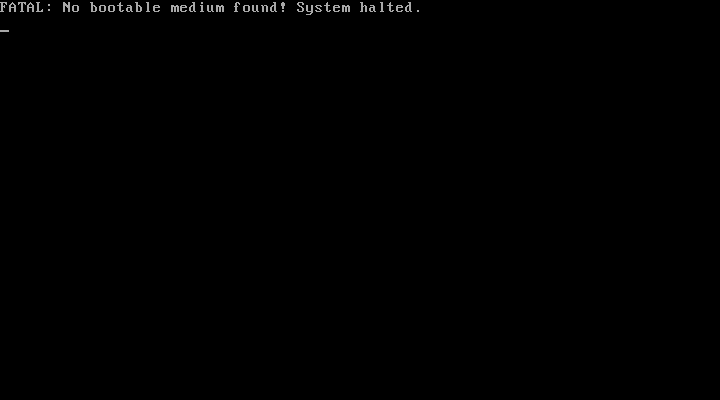

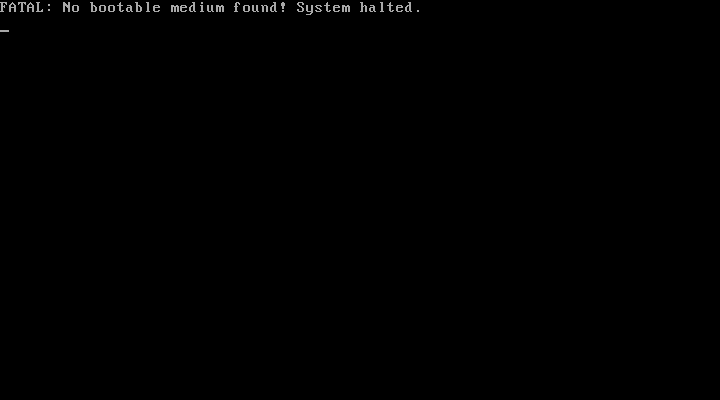

応募用紙に記入して提出することで申し込めますが、ネットワーク・セキュリティ・クラスのものには課題があり、これを解く必要があります。

<ネットワーク・セキュリティ・クラスの課題について> ネットワーク・セキュリティ・クラスの基礎知識を問う質問および記述式質問は、security-camp-2014-nwファイルから何らかの 方法で抽出してください。 (**このファイルから質問を入手できるかどうかも課題です**) 回答は、当該ファイルから質問を抽出した後、質問・回答の箇所をコピーし当応募用紙に張り付けてください。

やってみました。わかれば5分くらいでできる内容ですが、募集期間終了後にWriteupを書きたいと思います:-)

[追記]書きました。続きからどうぞ。

Internet Explorer 6から11が影響を受けるゼロデイの脆弱性が発見されました。

対象バージョンにWindows XPに搭載されている6も含む事で、Windows XPから最新OSへの移行が進むことを期待します。

WebブラウザはInternet Explorer以外にも多々ありますので、「いっそIEをやめる!」と決意した方のために、Internet Explorerを無効にする方法をご紹介します。また、Thunderbirdのみですが、メール内のリンクによる細工されたHTMLへの誘導を防止する方法もご紹介します。

久々に電子工作ネタです。slideshareにアップしました。

タイトルに「悪用厳禁!」とか付くタイプの方法です。思いつきで作ってみたら簡単にできましたのでご報告いたします。プログラミングなどの特別な事をせずに、Webから入手したファイルのみで行えてしまいますよ。

最終的にこうなります。

以前、Windows XPユーザーへ新しいPCへの買い替えをすすめる仕組みを入れましたというブログを書きましたが、別にWindows XPが憎いわけではなく、早めの移行を後押ししたいという意図があります。あまり「XPにはこんな問題があります」という後ろ向きな内容ではなく、「最新OSはこんなにメリットがあります」というほうがいいんですけどね。

今年に入ってから興味を引くような内容でTwitterアカウントのアプリ連携を行い、意図しない操作を行うTwitterスパムが流行しています。

Kangoさんのブログが非常に興味深く、多くの行われる操作をまとめています。そのうち「フォローさせられたアカウントリスト」がありましたので、これらのアカウンについてより詳しい情報をまとめてみました。情報の取得は2014/2/27 22:00くらいに行ったものです。

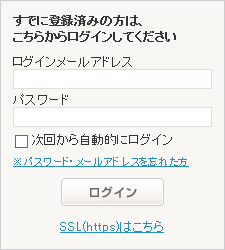

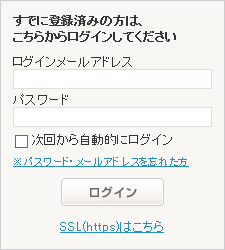

ログイン情報の保護のためにログインフォームはHTTPS(SSL/TLS)を選びましょう

mixiにログインする際にアドレスバーがmixi.jpで始まっているのに気付きました。最近のブラウザはHTTP接続の場合はhttp://を省略するようになっています。

※画像です

まさかパスワードをHTTPで送信していないよね?と思い、ソースを見てみました。

<input value="/home.pl?from=global" name="next_url" type="hidden">

HTTPでした。入力したパスワードはSSL/TLSで保護されていません。ちなみに「SSLはこちら」は以下のようになっていました。

<form action="https://mixi.jp/login.pl?from=login1" method="post" name="login_form">

HTTPSではそのままHTTPSへ送信しています。これに関する問題は以下のページに詳しく書かれています。

これに加えて、mixi上には同様の問題が2点ほどあります。